一、需求与挑战

现有数据中心的运维管理工作,主要面临如下几个方面的问题:运维管理复杂度高、共享账号存在安全隐患、误操作造成严重损失、访问控制策略不完善、审计用户操作困难。

图 管理现状

运维管理复杂度高

随着数据中心规模的扩大,网络设备的多样化,运维管理人员也相应的增多;由于运维用户角色及设备的多样性,数据中心会存在同一个运维管理人员同时管理多台设备的情况,也会存在同一台设备被多个运维管理人员共同管理的情况。另外,对于管理大量数据中心设备的运维管理人员来说,如何安全有效的管理好大量的设备账户和密码,也是一项复杂、繁琐的工作。

共享账号存在安全隐患

由于运维工作的需要,数据中心往往存在多个运维管理人员同时管理设备上同一个账号的情况。多人共用账号为运维管理人员带来工作便利的同时,也带来了一定的安全风险。设备上共用账号执行的操作,无法唯一性确定到运维管理人员身上。另外,如果其中任何一个人离职或者将账号告诉其他无关人员,也会使这个账号面临安全隐患。

误操作造成严重损失

复杂繁重的运维管理工作难免会造成运维管理人员的误操作,这些误操作一旦涉及到敏感的操作命令或核心数据,就有可能造成网络中断从而影响业务系统运行,甚至可能导致核心数据的修改和删除,给政府、企业造成不可挽回的经济损失,并给其声誉带来严重影响。

访问控制策略不完善

一直以来,数据中心实现访问控制的手段,一是通过内外网隔离,二是通过添加路由器、交换机访问控制列表实现。内外网隔离从物理层上保障了数据中心的安全,但是,对于一些外网访问的需要,也带来了不便。设置路由器、交换机访问控制列表,可以严格控制对数据中心和关键设备的访问,但是需要运维管理人员非常专业的操作技能,而且,由于配置复杂、工作量大,稍有操作不慎,就会影响数据中心业务的正常运行。

审计用户操作困难

当前数据中心在审计用户操作方面遇到很多困难和瓶颈。一是,无法对运维用户操作期间的行为进行实时的监控、管理,一般是出现安全事故后才去排查操作的问题;二是,出现安全事故后,审计用户操作的手段单一,主要依靠系统日志和历史命令文件。例如Linux系统上,需要去查看、分析大量的系统日志文件,以及历史命令文件,但是,拥有root权限的用户却可以删除这些日志文件和历史命令文件,这就会造成审计无据可循。另外,就算在海量的日志文件中找到了违规操作日志,也无法定位到运维管理人员。

二、浪潮数据中心运维安全解决方案

浪潮运维安全管控系统(简称“浪潮SSC”)是浪潮针对政府、财税、金融、证券、电信、大中型企业等行业数据中心研发的业界领先的运维安全审计产品。产品采用协议代理、协议解码、命令识别等多种业内先进技术,为用户提供软硬件一体化的解决方案,通过严格、细致的访问控制策略,在确保数据中心设备访问安全的同时,实现对服务器、数据库和网络设备的集中访问管理,并对运维人员的字符终端、图形终端访问进行实时监控和事后追溯审计,满足对数据中心核心资源的集中管理、安全访问和监控审计的要求。

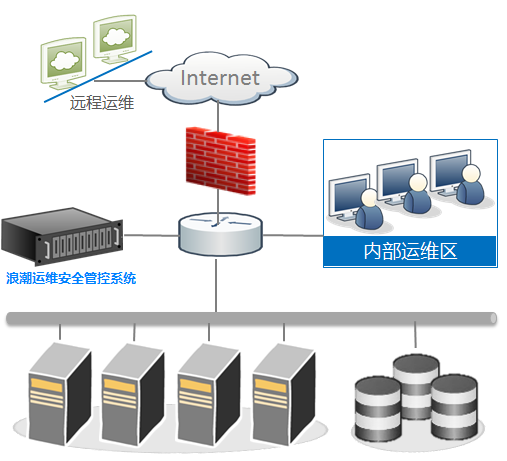

图 系统架构

账号集中管理

账号集中管理是指对运维用户账号和服务器、数据库、网络设备账号进行集中统一管理。

账号集中管理是浪潮运维安全管控系统(浪潮SSC)实现集中授权、访问控制、身份认证和安全审计的基础。通过账号集中管理,不仅方便对大量用户账号的管理和授权,还能够对账号设置安全的密码策略,此外,通过账号与运维用户的绑定,真正实现针对运维用户的行为审计。

身份认证

浪潮运维安全管控系统(浪潮SSC)为用户提供统一的安全认证接口,并且支持多种安全认证模式,包括静态口令认证、USBKey证书认证、POP3认证、Windows AD域认证、Radius认证等。采用统一的安全认证接口,不仅便于对用户认证的管理,而且,能够采用安全的认证模式,提高用户认证的安全性和可靠性。

授权管理

浪潮SSC提供基于运维用户、设备、设备账号的细粒度访问授权机制,最大限度保护设备资源的安全。

通过资源授权界面,可以对数据中心资源和资源账号进行管理,针对运维用户进行资源账号的访问授权,并通过设置访问控制策略,限制运维用户的访问行为。资源授权列表以“运维用户(组)——资源(组)——资源账号”的形式,不仅完成了资源账号到运维用户的绑定,而且为数据中心资源的访问控制管理带来了极大便利。

单点登录

浪潮运维安全管控系统(浪潮SSC)提供单点登录功能,系统管理员为运维用户设置可以访问的资源、账号和密码后,运维用户只需要通过B/S方式登录系统,就能够以设置好的账号访问资源,无须再次输入账号和密码。

单点登录为管理大量不同类型资源的运维用户提供了方便快捷的运维方式。运维用户无需打开多种管理工具,也无需多次输入用户名和密码,极大地提高了运维管理效率。同时,系统提供了多种安全认证模式,保证运维账号的安全性。

安全审计

针对运维用户的字符终端和图形终端访问,浪潮运维安全管控系统(浪潮SSC)提供了系统、全面的事中审计、事后审计两种审计模式。

事中审计可以方便系统管理员实时监控运维用户的字符终端、图形终端访问,并及时切断高危访问连接。事后审计为系统管理员提供了全面的审计记录,包括运维用户的字符终端、图形终端访问的完整操作回放、命令记录和命令内容。

事中审计和事后审计结合,可以为数据中心提供基于运维用户的、全面的系统运维审计记录,并且,审计记录支持多种查询模式,方便审计管理员快速、精确定位运维人员操作点。

产品部署

浪潮运维安全管控系统(浪潮SSC)采用单臂部署模式,部署在被管理设备的访问路径上,通过路由器或者交换机的访问控制策略限定只能由SSC直接访问设备的远程维护端口。运维人员管理设备时,首先以WEB方式登录SSC,然后通过系统展现的访问资源列表直接访问授权设备。

逻辑部署示意图如图7-1所示:

图 产品逻辑部署示意图

三、浪潮解决方案优势及价值

集中管理,降低管理成本

传统的数据中心管理方式,存在运维人员与设备账号一对多、多对一的问题,首先是运维人员、设备账号数量众多造成管理复杂,其次,当数据中心增加设备时,需要建立一套新的账号管理系统,可扩展性差。而通过浪潮运维安全管控系统(浪潮SSC)的集中账号管理,可以实现对数据中心账号基础信息进行标准化管理,能够为数据中心各设备资源提供基础的用户信息源,并保证各设备资源的运维用户信息唯一性和同步更新。

单点登录,提高运维管理效率

浪潮运维安全管控系统(浪潮SSC)在对运维人员进行资源授权后,运维人员登录系统,即可看到自己管理的所有设备资源。由于资源授权具体到设备资源的账号、密码,因此,运维人员只需点击资源列表中相应的资源即可管理设备,无需再次输入账号、密码,极大的提高了运维管理效率。

多种安全策略相结合,提高设备访问安全

浪潮运维安全管控系统(浪潮SSC)拥有完善的安全访问策略,可以通过添加IP地址策略限制运维人员登录系统的IP地址;可以设置运维人员可访问系统的工作时间段策略;也可以设置运维人员访问设备资源时的命令策略,禁用高危系统命令,并进行邮件告警;还可以设置二次授权,对运维人员操作核心服务器和数据库时进行登录审批。通过一系列的安全访问策略,保证客户数据中心设备资源的访问安全。

安全审计,提供完善的审计体系

针对字符终端和图形终端访问,浪潮运维安全管控系统(浪潮SSC)提供了事中审计和事后审计两种审计模式。事中审计可以方便审计管理员实时监控运维用户的操作,一旦发现高危操作,可以及时阻断用户的访问连接;事后审计可以提供完整的运维用户操作录像、命令记录等内容,完整再现运维用户的操作过程。另外,系统提供的报表功能,可以更加形象化地展示用户访问、管理操作等内容,这些都为数据中心提供了非常完善的审计体系。